作者:NEFTURE SECURITY

編譯:白話區塊鏈

來源:Finance Magnates

2024年對于Web3零售投資者來說真是殘酷的一年。太多的投資者被詐騙者和黑客洗劫一空。

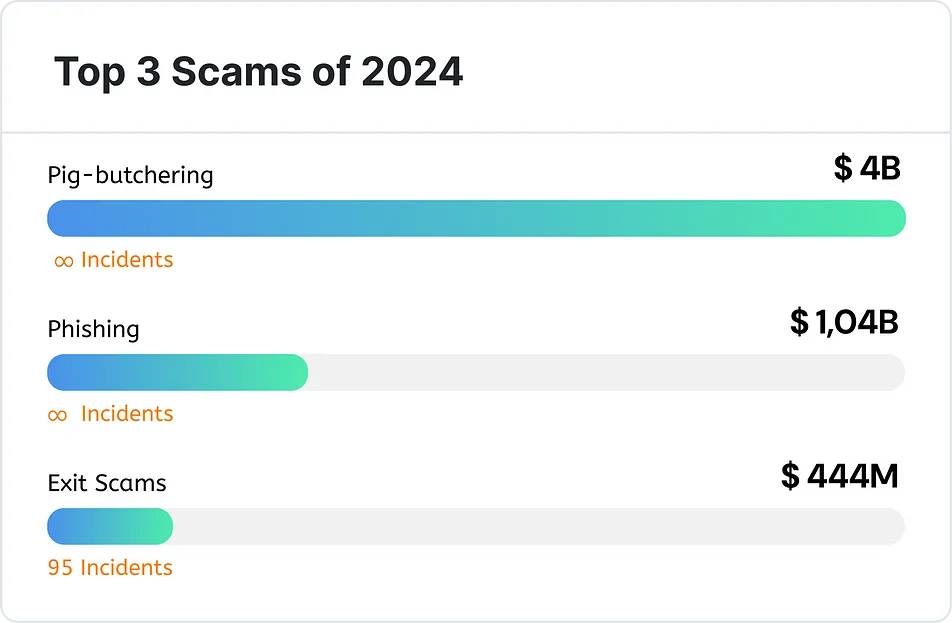

雖然正如之前報道的那樣,獲取零售投資者損失資金的精確數據是一項極其困難的任務,但犯罪報告顯示,至少有58.4億美元從他們的錢包中被抹去。其中,至少40億美元因“殺豬盤”騙局而損失,超過10億美元因釣魚詐騙(包括錢包竊取和地址投毒)而損失,4.44億美元則歸因于退出騙局。

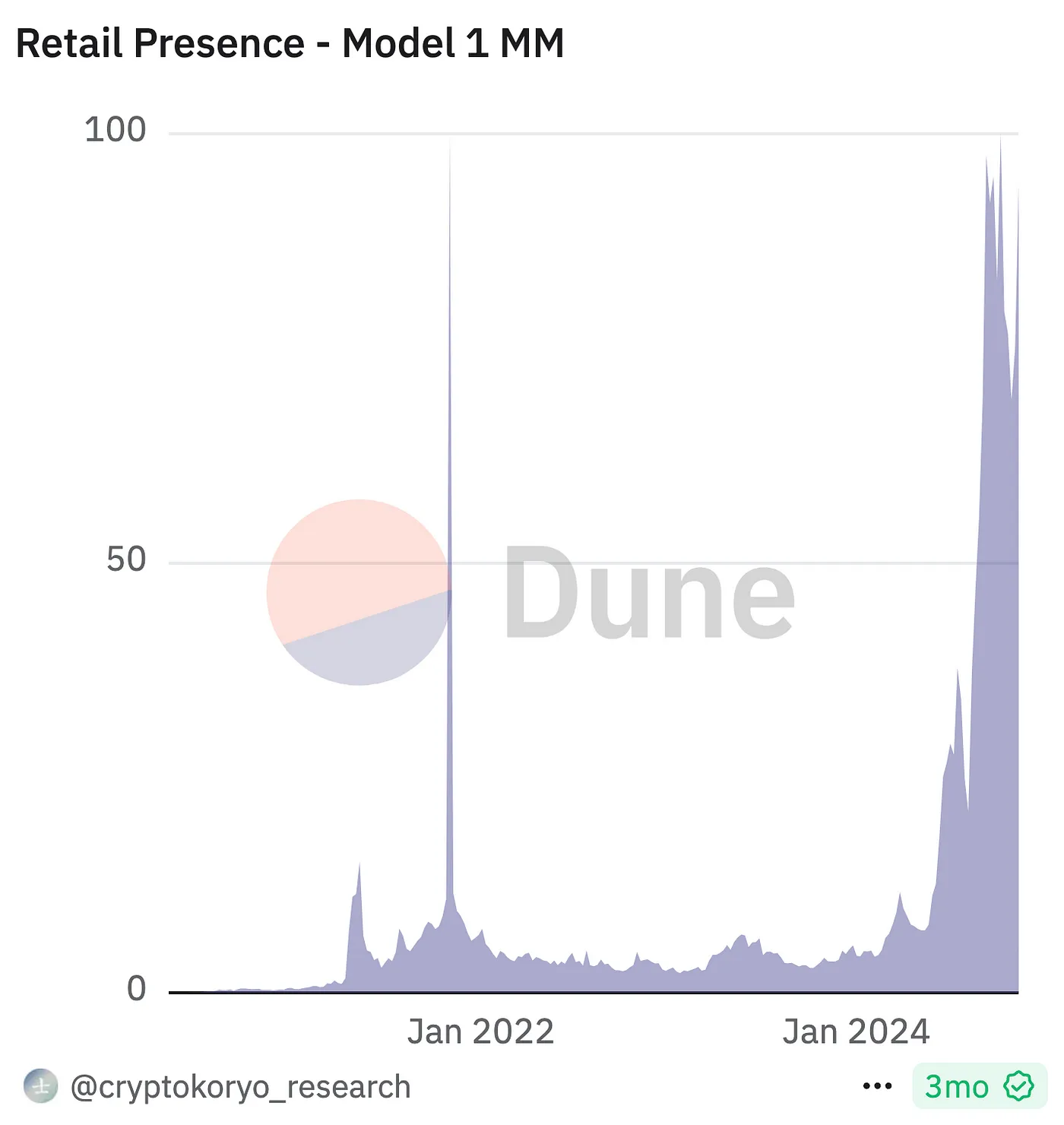

必須指出,2024年的加密貨幣市場狀況確實為這些詐騙者提供了巨大機會。

從2023年底開始的牛市,到2024年3月14日比特幣達到新的歷史高點73,738美元時達到頂峰,吸引了大量流動性,不僅來自經驗豐富的加密貨幣愛好者,還包括一大群急切的零售新投資者。2024年被認為是比特幣突破10萬美元大關的一年(它確實做到了!),再加上迷因幣超級周期的爆炸性活動,將2023年的加密貨幣市場“鬼城”變成了一個充滿交易活力的繁榮中心!

來源:Dune

許多新手對加密貨幣的險惡水域一無所知,這使他們極其脆弱,成為詐騙者的理想目標。而經驗豐富的交易者,在經歷了漫長而痛苦的熊市后,同樣甚至更容易受到FOMO(害怕錯過)的誘惑,這為詐騙者創造了完美的環境來掠奪零售投資者。

令人震驚的是,除去“殺豬盤”,2024年排名前五的欺詐項目造成了驚人的6.11億美元損失。

以下是2024年最成功的加密貨幣騙局!

1. 2.43億美元被盜:迄今為止最大的社交工程釣魚搶劫案——年度第二大搶劫案

2024年最令人瞠目結舌的加密貨幣騙局是一次簡單的社交工程釣魚攻擊,以其驚人金額位列年度第二大財務破壞性犯罪,僅次于朝鮮威脅集團對DMM Bitcoin私鑰的3.08億美元攻擊。

目前,這似乎也是單個個體在單次加密釣魚攻擊中損失的最大金額。

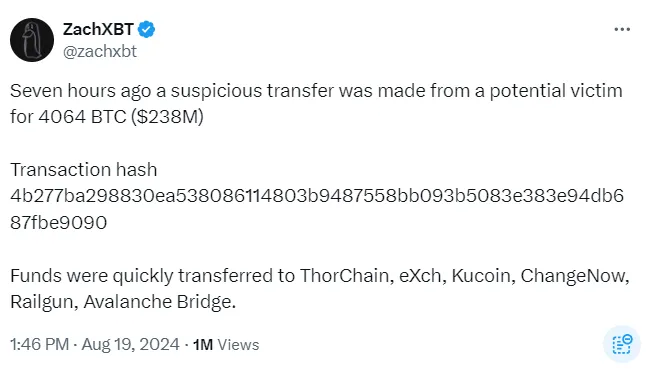

2024年8月19日,加密偵探ZachXBT在Twitter上披露,他發現了一筆可疑的2.38億美元轉賬,資金通過多個中心化交易平臺(CEX)進行洗錢和套現。很快,關于受害者身份的傳言四起——是個人、對沖基金還是交易平臺?這次搶劫是如何實施的:通過私鑰漏洞、釣魚還是兩者兼有?

很長一段時間里,案件細節鮮為人知,除了ZachXBT的兩次更新,報告了Firn Protocol和NonKYC成功凍結了約50萬美元的被盜資金——這不過是杯水車薪。

一個月后,也就是在2.38億美元攻擊發生整整一個月后,ZachXBT再次在Twitter上揭示了事件的完整故事。

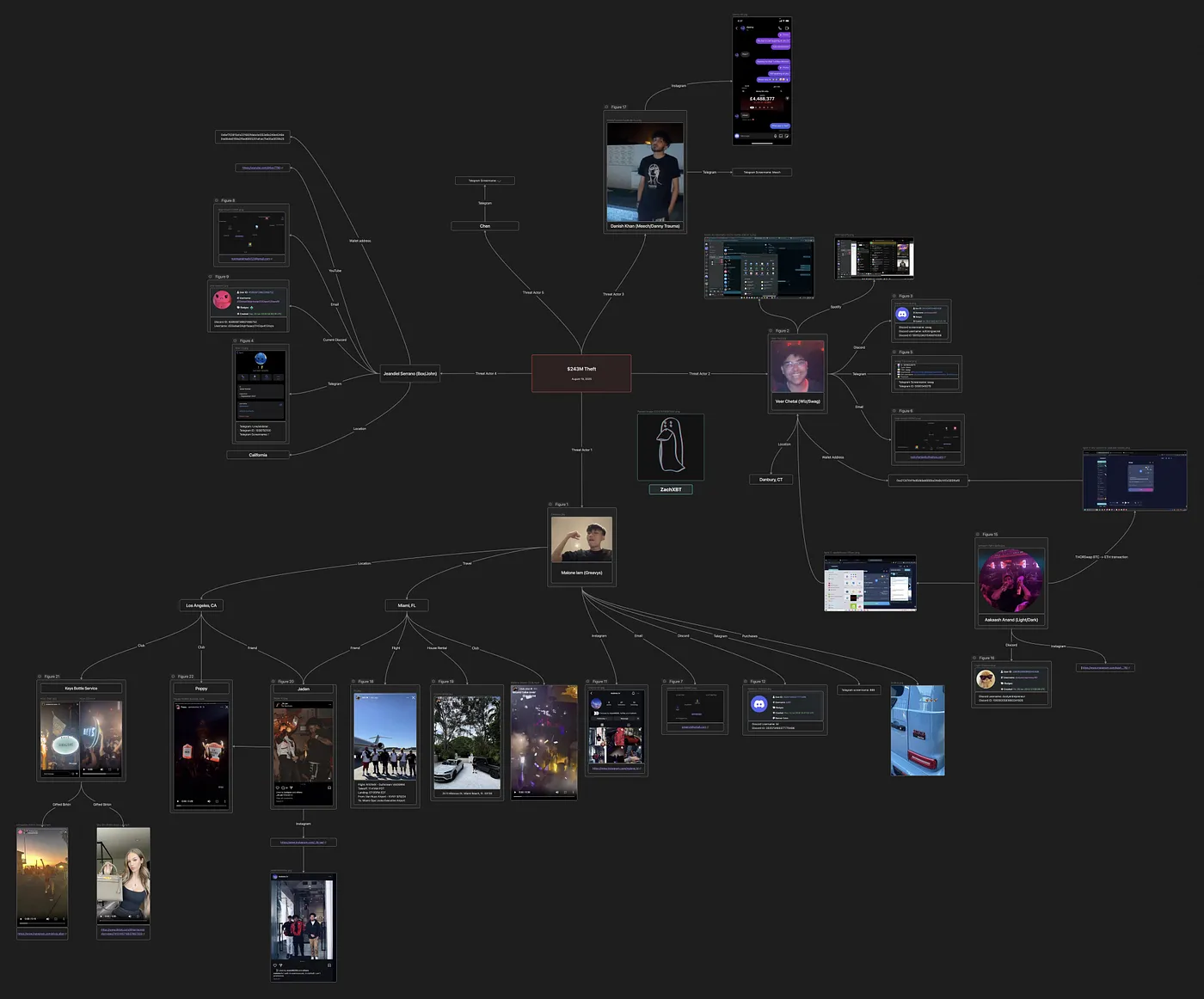

ZachXBT的調查地圖 —— 來源:ZachXBT

這次搶劫是一次“高度復雜的社交工程攻擊”,即針對單一個人的釣魚騙局。受害者是已破產的加密交易公司Genesis的債權人。

攻擊當天,他接到一個偽裝成Google支持的欺詐電話,騙子以此入侵了他的個人賬戶。根據ZachXBT的調查,隨后受害者再次接到電話,這次騙子冒充Gemini支持,聲稱他的Gemini賬戶已被黑客入侵,并指示他重置雙重身份驗證(2FA)并從Gemini賬戶轉移資金。

在多次勸說后,受害者使用AnyDesk共享了他的屏幕,使騙子得以訪問并泄露他Bitcoin Core的私鑰。

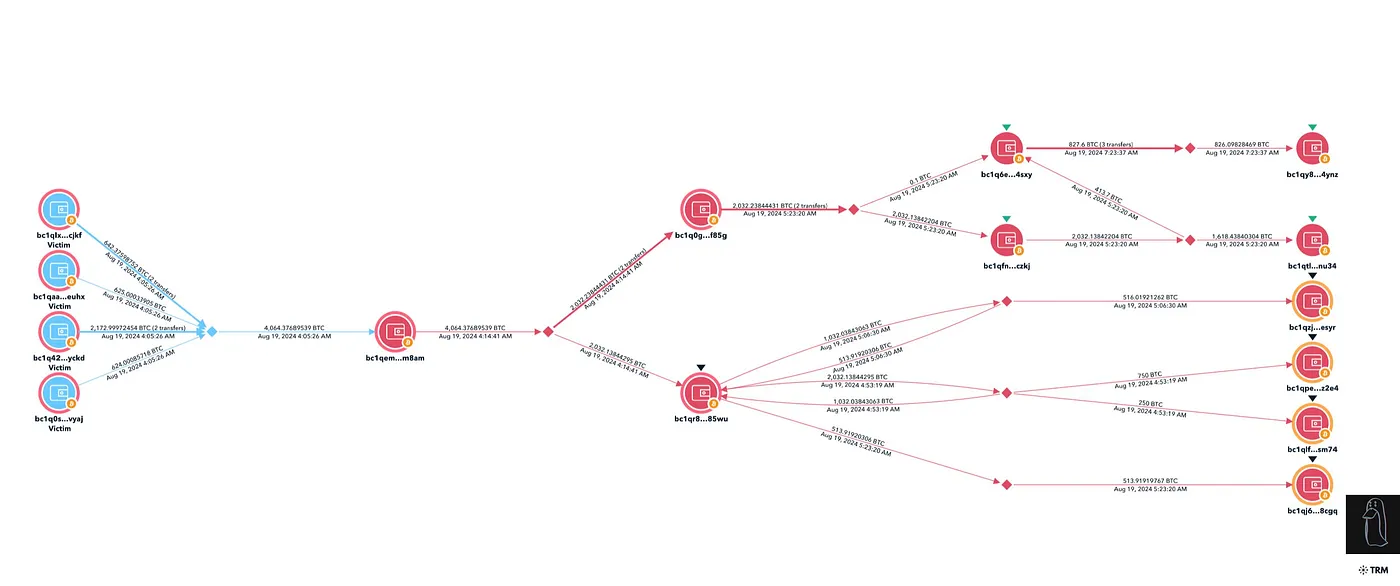

攻擊者成功竊取了2.43億美元,并立即試圖將資金分散到多個錢包,然后轉移到超過15個交易平臺。根據ZachXBT的研究,盜竊的資產在比特幣、萊特幣、以太坊和門羅幣之間迅速轉換,以掩蓋蹤跡。

ZachXBT的初步漏洞追蹤 —— 來源:ZachXBT

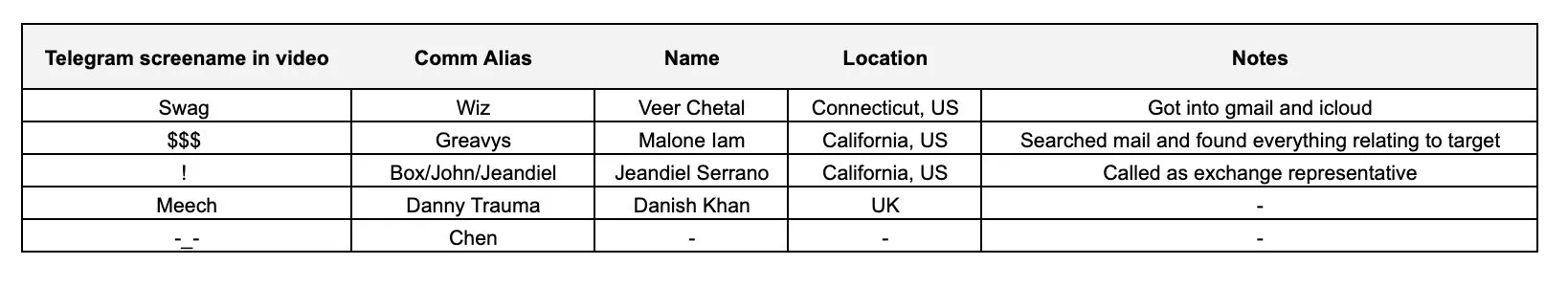

不幸的是對他們來說,幸運的是對受害者來說,他們在攻擊和逃跑過程中都不夠謹慎。這種疏忽讓ZachXBT得以將釣魚攻擊追溯到三名主要犯罪嫌疑人及其同伙。

ZachXBT建立的嫌疑人名單 —— 來源:ZachXBT

他們犯下的眾多錯誤之一是在屏幕共享時向受害者透露了其中兩人的名字。

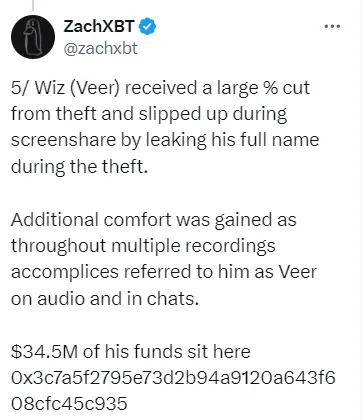

來源:ZachXBT Twitter

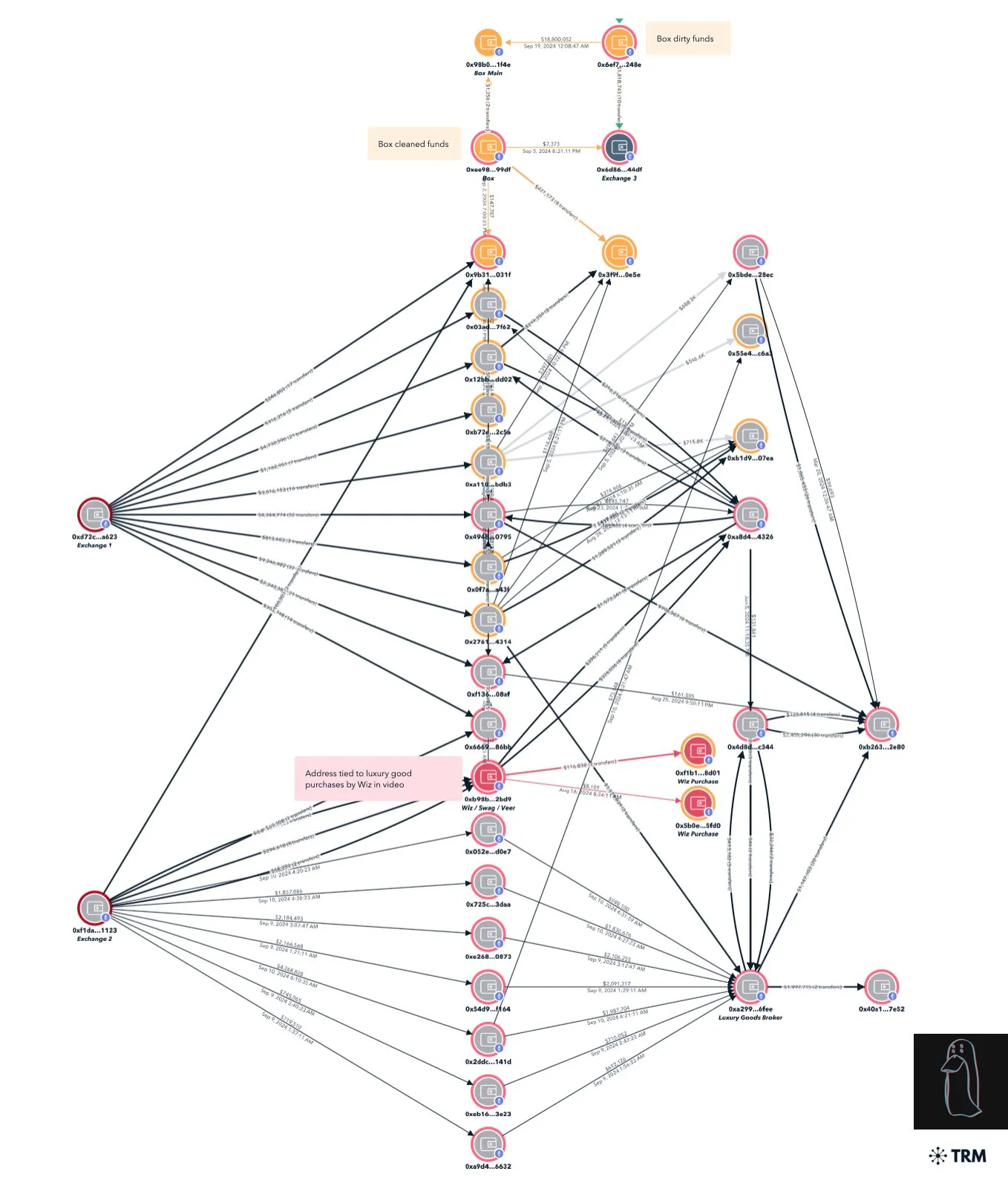

其他錯誤與他們的洗錢技術有關。盡管攻擊者將大部分被盜資金轉換為門羅幣,但ZachXBT發現,其中兩人因重復使用存款地址而意外混合了被盜資金和干凈資金。一名攻擊者在共享屏幕時還暴露了一個用來購買名牌服裝的地址,該地址與數百萬美元的被盜資金有關。

來源:ZachXBT Twitter

他們中的大多數人在社交媒體上留下了足夠的痕跡——或者他們的前任留下了痕跡——最終在ZachXBT的調查中暴露了完整身份。ZachXBT與BN安全團隊、Zero Shadow和CryptoForensic Investigators合作,進一步凍結了900萬美元。

在ZachXBT發布調查結果的前一天,Box(Jeandiel Serrano,21歲)和Greavys(Malone Lam,20歲)被FBI逮捕,并于9月19日被起訴。

Malone Lam —— 來源:ZachXBT

通過社交工程實施的釣魚攻擊一直是許多高收益加密搶劫的核心,其中一次極為復雜的攻擊幾乎成功從單一個人手中竊取1.25億美元。

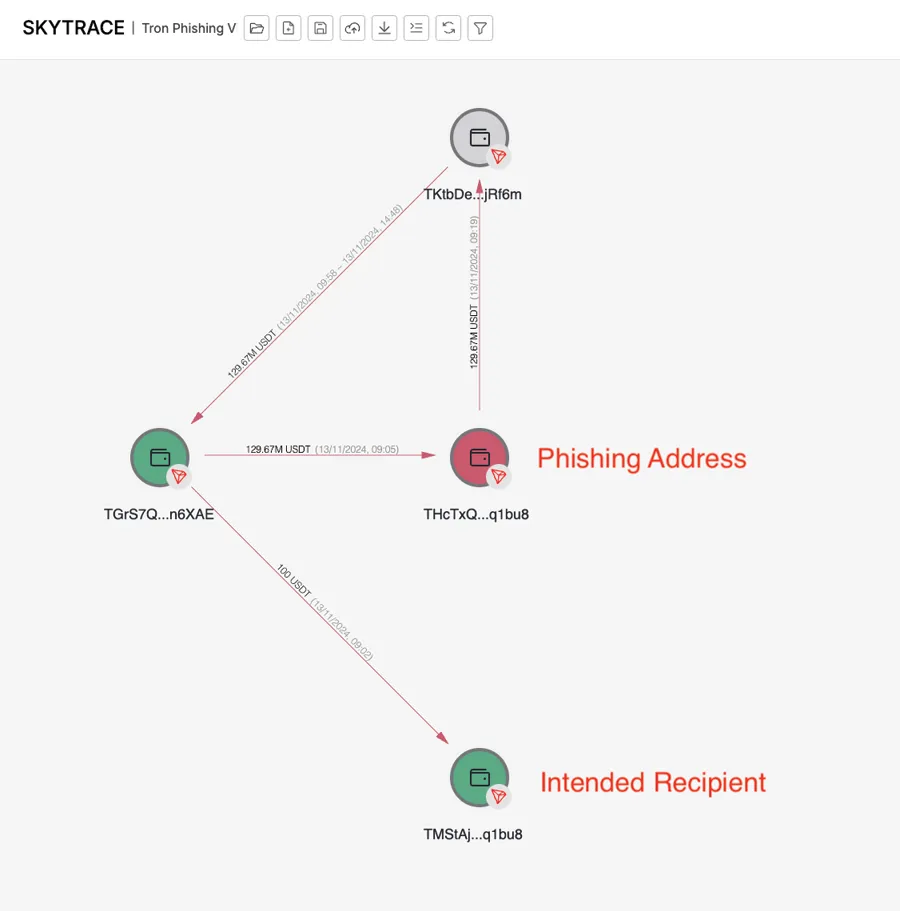

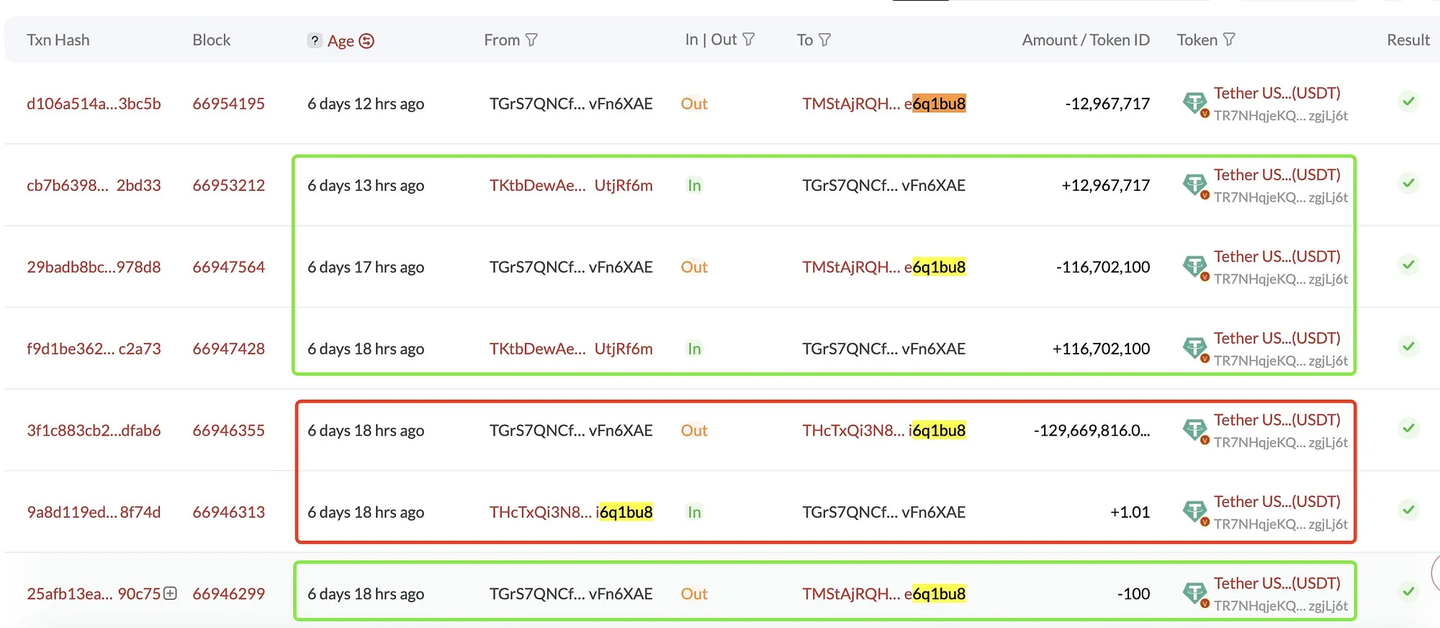

2. 2024年11月1.29億美元地址投毒攻擊

2024年11月20日,一名受害者決定從地址TGrS7QNCf85X2B6ddvGZY2MF9VwvFn6XAE向TMStAjRQHDZ8b3dyXPjBv9CNR3ce6q1bu8轉出約1.297億美元。

他們首先發送了100 USDT作為測試轉賬到地址TMStaj…6q1bu8。交易成功完成后,受害者幾乎立即決定轉移全部1.297億美元。

他們不知道的是,在測試交易之后,騙子通過一個偽裝成測試地址的地址向其錢包“撒塵”(發送了1 USDT)。當受害者復制粘貼目標地址時,他們無意中選擇了這個偽裝地址。這個偽裝地址甚至偽造得很粗糙,只有最后6位數字匹配,而前半部分完全不同,以THcTxQ開頭,而非TMStaj。

來源:Certik

幸運的是,地址投毒者在1小時內歸還了1.167億美元,4小時后又歸還了剩余的1297萬美元。

兩次轉賬和第二次轉賬的金額(1297萬美元)似乎表明,攻擊者最初考慮拿走10%的“漏洞賞金”,但后來改變了主意。

來源:SlowMist via ScamSniffer

他們歸還全部資金的最可能原因是恐懼——害怕被擁有資源的受害者、區塊鏈取證社區和執法機構追蹤,尤其是考慮到被盜金額之巨,這會讓他們成為巨大的目標。

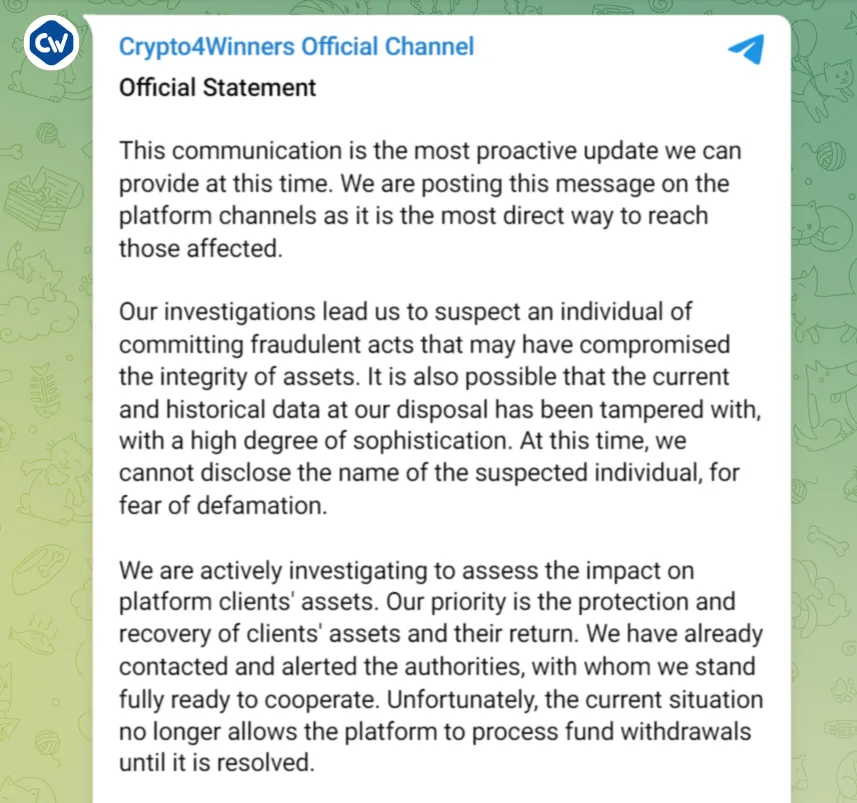

3. Crypto4winners:1億美元龐氏騙局

2024年3月9日,投資公司Crypto4winners(承諾每月3-20%的回報)宣布,他們遭遇了一次漏洞攻擊。

來源:Crypto4winners Telegram頻道

由于這次“漏洞”,Crypto4winners聲稱在問題解決前無法處理資金提取。

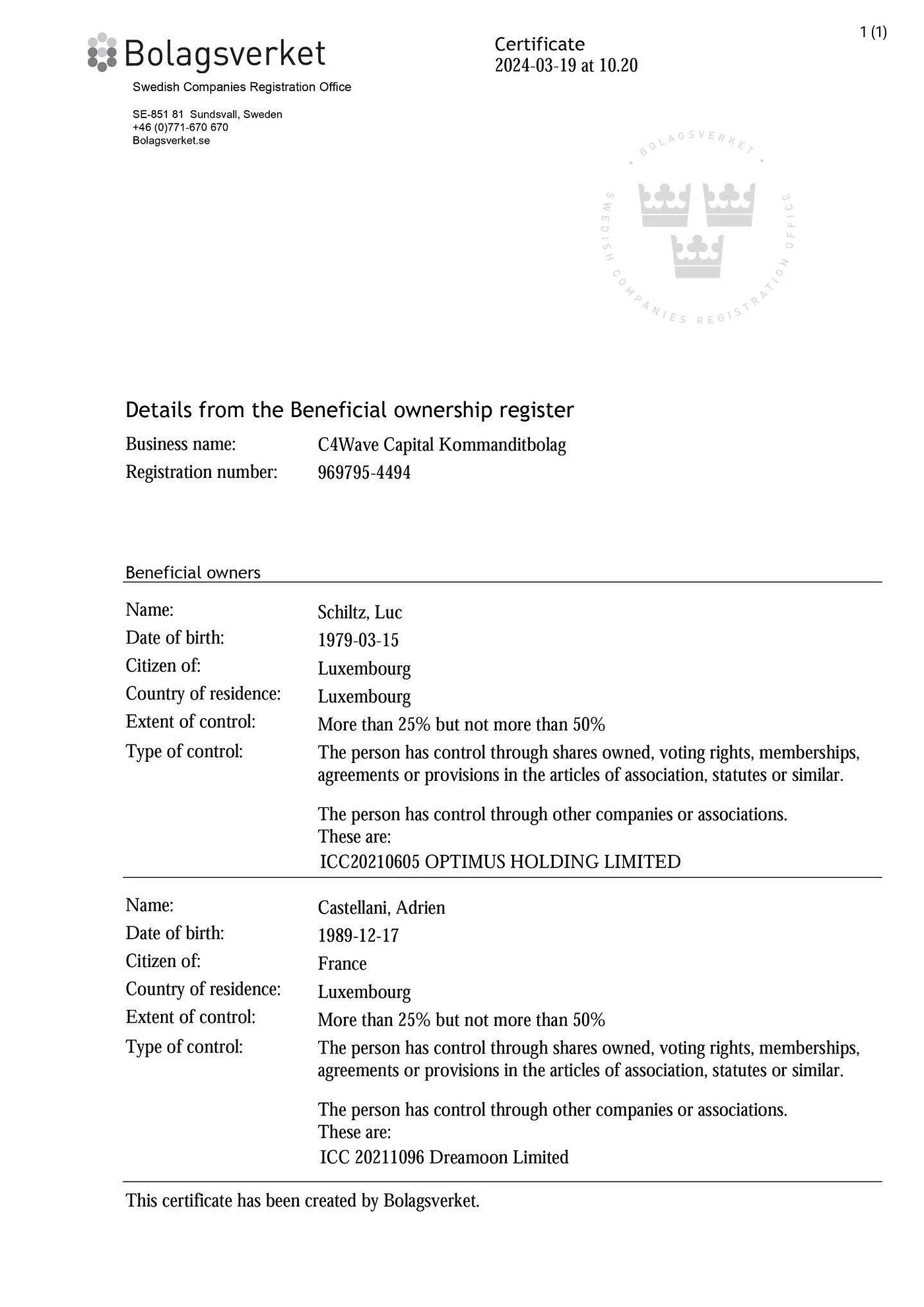

問題在于,早在兩個月前,加密報紙DL News就披露,Crypto4winners的共同所有人之一是Luc Schiltz,一位盧森堡人,曾在2017年因詐騙超過150萬美元被判六年監禁,僅服刑兩年。出獄后不久,他共同創立了Crypto4winners項目。

因此,當“黑客攻擊”被宣布時,懷疑立即升起。在最初的公告后,Crypto4winners完全沉默。到了3月12日或更早,其客戶聯系了律師和警方。

隨后幾天,Crypto4winners被揭露具有龐氏騙局的所有特征,造成了數千名受害者,至少損失1億美元。

根據DL News,Luc Schiltz是Crypto4winners的共同創始人,但他一直隱藏自己的參與。其公開的CEO和創始人是另一位盧森堡人Adrien Castellani,但實際上,Castellani只是與Luc Schiltz共同創立了該公司。

來源:Virgule

盡管多年來關于Luc Schiltz參與Crypto4winners的問題不斷,他從未承認其為共同創始人或合伙人,僅將其稱為顧問。2023年,他承諾到年底與Crypto4winners完全切割關系,顯然并未兌現。

來源:DL News

謊言層出不窮。

例如他們承諾的瘋狂回報。他們甚至聲稱自2019年以來客戶比特幣存款實現了377%的回報,以及每月平均7%至20%的回報,無論加密市場漲跌,這是典型的加密龐氏騙局特征。

他們還聲稱與Chainalysis和Ledger合作,導致這兩家公司在2022年公開否認這些說法。

Crypto4winners在瑞典注冊成立。2023年,瑞典公司登記處要求其提交2021和2022年的年度報告時,他們聲稱作為信托管理公司無需提交,這是虛假的。即使面臨清算或被宣布無效的風險,截止日期到來時他們仍未提交報告。

還發現,Crypto4winners表面上是盧森堡-瑞典實體,實際上是通過迪拜、立陶宛、愛爾蘭、瑞典和盧森堡構成的復雜結構。

更糟的是,Crypto4winners實際上是一家空殼公司;投資者的資金全部被轉移到一家名為Big Wave Developments Limited的愛爾蘭公司。

根據盧森堡報紙Virgule,在估計的1億美元客戶資金中,Big Wave Developments Limited賬戶中僅剩不到20萬美元。

這整個案件最令人瞠目結舌的是其解體的原因:一場非常奇怪的車禍,據稱導致Luc Schiltz失憶。

3月5日黎明前,Luc Schiltz撞上了路邊護欄,車沖上斜坡。據盧森堡警方稱,他在這場事故中未受任何傷,但隨后出于未知原因走上了高速公路,被一輛公交車撞倒。

他未受致命傷,被送往骨科住院治療。

然而,他聲稱事故導致他失憶。問題在于,Luc Schiltz完全控制客戶資金;這意味著他無法再訪問加密貨幣錢包和交易平臺賬戶中的資金。

值得注意的是,根據Virgule的調查和事故后幾天探訪Luc Schiltz的人所述,他的失憶令人懷疑。

一位化名為Mario的Adrien Castellani的朋友向Virgule回憶:

“他最初假裝失憶,然后告訴我們他會從父母那里拿回USB密鑰,一切將恢復正常……”(譯自法語)

就在那天,Mario發現了Crypto4winners和Big Wave Developments Limited的空殼性質。后來在3月12日與Shiltz的通話中,Mario詢問Big Wave Developments Limited賬戶中僅剩的20萬美元,Shiltz安慰他說這是正常的,因為這只是熱錢包中的資金。

盡管聲稱失憶,Luc Shiltz似乎完全清楚自己的身份和公司運作方式。那么,他究竟忘了什么以至于無法訪問資金?顯然不是種子短語;在加密歷史上,一個人僅靠記憶管理1億美元幾乎聞所未聞。

他自己曾說,一切都在他父母那里,并保證很快會恢復正常。那么,問題出在哪里?

希望這一事件及其引發的所有疑問能在法庭上揭曉答案。

3月15日,盧森堡公共檢察官辦公室宣布對Crypto4winners展開欺詐和洗錢指控的調查,兩名個人已被拘留并被起訴。

其中一人被認為是Luc Shiltz。

來源:TrustPilot

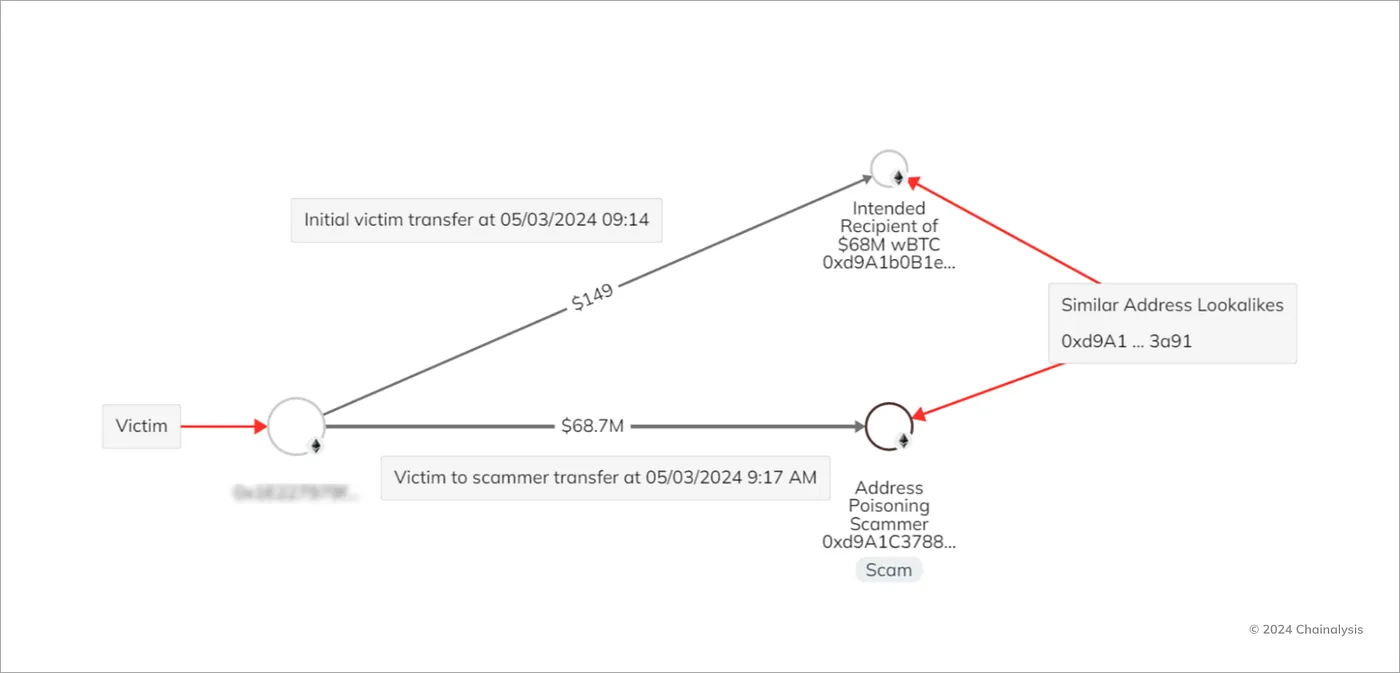

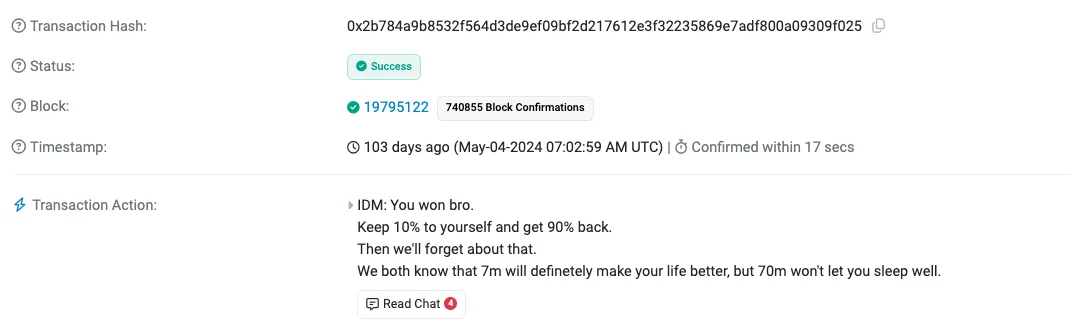

4. 2024年5月7200萬美元地址投毒攻擊

2024年5月3日,一人成為地址投毒攻擊的受害者,這次攻擊成為當時歷史上最大的地址投毒搶劫案,受害者向惡意地址轉移了1155個包裝比特幣,損失7270萬美元。

事情的經過可以歸結為極端的壞運氣。受害者首先成功向合法地址(以0xd9A1b開頭)完成了一筆149美元的測試轉賬。之后,他們錯誤地復制粘貼了一個偽造的地址——一個模仿0xd9A1b的投毒地址。

地址投毒分解 —— 來源:Chainalysis

受害者試圖通過談判以10%的“漏洞賞金”換回資金,但未能成功。攻擊者被貪婪蒙蔽,認為自己能全身而退——他們大錯特錯了。

受害者發給攻擊者的消息 —— 來源:Chainalysis

整個區塊鏈安全社區都投入了調查,很快傳出攻擊者歸還資金的消息,去掉留作“漏洞賞金”的720萬美元。5月10日,攻擊者歸還了幾乎所有被盜資金,由于Token升值,他們僅帶走了300萬美元。

兩周后發現,資金迅速歸還并非攻擊者良心發現,而是因為盡管他們盡力掩蓋蹤跡,他們的“設備指紋”暴露了部分身份,據Match Systems首席執行官Andrey Kutin報告。

5. Epoch Times首席財務官6700萬美元加密騙局與洗錢搶劫

2024年6月,Epoch Times的首席財務官Bill Guan因涉及大規模加密騙局被捕。

美國司法部(DOJ)指控Guan共謀洗錢至少6700萬美元的欺詐所得資金,包括通過失業保險欺詐獲得的收益。據稱,該計劃涉及使用加密貨幣以折扣價購買非法資金,然后通過包括Epoch Times賬戶在內的多個賬戶進行轉移,以隱藏資金來源。

當銀行報告其收入在一年內從1500萬美元激增410%至超過6200萬美元時,這一加密騙局暴露。

司法部的起訴書強調,這些指控與Epoch Times的新聞活動無關。Guan面臨包括共謀洗錢和銀行欺詐在內的嚴重指控,可能面臨最高80年監禁。

6 小結

2024年,Web3領域對于零售投資者而言是充滿危機的一年。詐騙與黑客活動猖獗,導致投資者損失高達58.4億美元,其中“殺豬盤”、釣魚詐騙和退出騙局是主要的犯罪形式。從比特幣的牛市到迷因幣的超級周期,市場的繁榮吸引了大量新手和經驗豐富的投資者,卻也讓他們成為詐騙者的理想目標。盡管如此,仍有一些積極的信號,如部分被盜資金被追回,以及相關執法機構和區塊鏈安全社區對犯罪行為的嚴厲打擊和追蹤。

然而,這些事件也提醒我們,加密貨幣市場的風險無處不在,投資者在追求高收益的同時,必須提高警惕,加強安全意識,謹慎對待每一個投資決策,以避免成為下一個受害者。

本文鏈接:http://www.downgr6.com/kp/du/03/5728.html

來源:https://medium.com/coinmonks/the-biggest-crypto-scams-of-2024-0bc452327b97